Pengertian Database, Contoh Database, dan Contoh Timeline Sistem Informasi

by rahmasuhita on Nov.28, 2018, under Uncategorized

Pengertian Database

Basis data (database) adalah kumpulan data yang disimpan secara sistematis di dalam komputer yang dapat diolah atau dimanipulasi menggunakan perangkat lunak (program aplikasi) untuk menghasilkan informasi. Pendefinisian basis data meliputi spesifikasi berupa tipe data, struktur data dan juga batasan-batasan pada data yang akan disimpan.

Contoh database perpustakaan :

https://drive.google.com/open?id=1moJgI99s55pfAczB6647t9MJNVTCOLAZ

Contoh database akademik :

https://drive.google.com/open?id=1RSHtMu2OS_zBcgR3eJMl67gp4qwcffOE

Contoh timeline sistem informasi perpustakaan :

https://drive.google.com/drive/folders/1cAK58iWSFgwFSST72ic8hE6XCepJTthy

sumber :

https://www.termasmedia.com/lainnya/software/69-pengertian-database.html

Aturan-aturan yang Mengatur Tentang Teknologi Informasi dan Komunikasi di Indonesia

by rahmasuhita on Oct.22, 2018, under Uncategorized

Aturan-aturan yang Mengatur Tentang Teknologi Informasi dan Komunikasi di Indonesia

Masyarakat Indonesia makin banyak yang memanfaatkan media sosial dalam berinteraksi dengan orang lain. Asosiasi Penyelenggara Jasa Internet Indonesia (APJII) menyebut pengguna internet mencapai 132 juta lebih pada tahun lalu. Dari data itu, pengguna Facebook paling banyak yakni 71,6 juta pengguna atau 54% dan urutan kedua adalah Instagram sebesar 19,9 juta pengguna atau 15%.

Dan sejak ramai penggunaan media sosial, ternyata juga banyak orang yang malah tersandung kasus hukum gara-gara “salah” dalam bermedsos. Untuk mencegah hal tersebut, ada beberapa peraturan yang terkait dengan penggunaan teknologi informasi dan komunikasi di Indonesia, seperti:

1. UU HAKI

Pemerintah telah mengeluarkan Undang-undang Nomor 19 Tahun 2002 yang biasa disebut sebagai Undang-undang Hak Cipta atau HAKI (Hak Atas Kekayaan Intelektual).

UU HAKI dimaksudkan untuk melindungi karya tulis, film, foto, musik, program komputer, peta, dan kekayaan intelektual lainnya dari segala macam bentuk pembajakan. Pasal yang terkait dengan teknologi informasi dan komunikasi, yaitu Pasal 2 yang bunyinya sebagai berikut.

- Hak Cipta merupakan hak eksklusif bagi pencipta atau pemegang hak cipta untuk mengumumkan atau memperbanyak ciptaannya, yang timbul secara otomatis setelah suatu ciptaan dilahirkan tanpa mengurangi pembatasan menurut peraturan perundang-undangan yang berlaku.

- Pencipta dan/atau pemegang hak cipta atas karya sinematografi dan program komputer memiliki hak untuk memberikan izin atau melarang orang lain yang tanpa persetujuannya menyewakan ciptaan tersebut untuk kepentingan yang bersifat komersial.

Polisi dan petugas sudah cukup sering melakukan penyitaan dan pemusnahan CD atau kaset bajakan. Termasuk buku-buku dan hasil karya intelektual lainnya yang sengaja dibajak. Bagi mereka yang terbukti menyebarkan atau menjual barang-barang ilegal dapat dikenai sanksi hukum yang cukup berat. Namun yang paling penting dari sekedar sanksi adalah kesadaran masyarakat untuk lebih menghargai hasil karya orang lain.

Saat ini banyak dijumpai peredaran program komputer atau software bajakan. Setiap softwaredibuat dengan fungsi dan tujuan tertentu. Berdasarkan fungsinya, software dapat dikategorikan sebagai berikut.

- Application softwareatau software aplikasi.Contoh dari software ini adalah office suitesdan CAD/CAM.

- System softwareatau softwareyang berkaitan dengan sistem komputer.Contoh dari software ini adalah operating system(OS), device drivers, desktop environments, dan softwareyang berkaitan untuk pemprograman komputer (seperti, assemblers, interpreter, compilers, linkers), dan utilitas.

Pada saat menggunakan suatu software, sebaiknya kamu memerhatikan lisensi software tersebut. Ada dua kategori lisensi softwareyang perlu kamu ketahui, yaitu Free softwaredan Proprietary. Kedua kategori tersebut masih dapat dibagi lagi menjadi beberapa subkategori.

Softwaregratis tidak selalu identik dengan kualitas yang buruk. Banyak juga software-software gratis yang berkualitas baik. Umumnya, software-software jenis ini dapat diambil atau di-download (diunduh) secara gratis dari berbagai situs Internet.

Salah satu cara menghindari pembajakan software adalah dengan mempromosikan penggunaan free software dan software-software open source. Negara Jepang, Cina, Amerika, dan beberapa negara lain telah mempromosikan penggunaan software open source. Beberapa lembaga pemerintahan dan swasta di Indonesia juga telah mulai memanfaatkan software open source.

2. Undang-Undang Pornografi

Undang-Undang Pornografi (UP) disahkan pada tanggal 30 Oktober 2008 dalam Rapat Paripurna DPR. UP tidak muncul begitu saja. Banyak pihak yang setuju dan tidak setuju dengan UP. Dengan adanya UP maka ada kejelasan tindakan yang harus dilakukan jika terjadi pelanggaran. Dengan demikian, undang-undang ini dapat membatasi mereka yang dengan sengaja menyebarkan materi pornografi, baik di Internet, televisi, telepon genggam, dan media lainnya.

Sejak UP disahkan, telah banyak situs-situs pornografi yang diblokir pemerintah. Hal ini sebagai akibat dari penerapan UP. Penyebaran materi pornografi jelas akan sangat meresahkan dan merusak moral generasi muda. Oleh karena itu, wajar jika pemerintah mengambil tindakan tegas demi masa depan bangsa dan negara.

sumber :

http://www.mulajadinews.com/2018/02/04/undang-undang-ite-tentang-internet-transaksi-elektronik/

Review UU ITE no 11 Tahun 2008 dan Perubahannya yaitu UU ITE no 19 Tahun 2016

by rahmasuhita on Oct.22, 2018, under Uncategorized

UU ITE no 11 Tahun 2008

- Pengakuan informasi/dokumen elektronik sebagai alat bukti hukum yang sah (Pasal 5 & Pasal 6 UU ITE).

- Tanda tangan elektronik (Pasal 11 & Pasal 12 UU ITE).

- Penyelenggaraan sertifikasi elektronik (certification authority, Pasal 13 & Pasal 14 UU ITE).

- Penyelenggaraan sistem elektronik (Pasal 15 & Pasal 16 UU ITE).

Beberapa materi perbuatan yang dilarang (cybercrimes) yang diatur dalam UU ITE, antara lain:

- Konten ilegal, yang terdiri dari, antara lain: kesusilaan, perjudian, penghinaan/pencemaran nama baik, pengancaman dan pemerasan (Pasal 27, Pasal 28, dan Pasal 29 UU ITE).

- Akses ilegal (Pasal 30).

- Intersepsi ilegal (Pasal 31); 4. gangguan terhadap data (data interference, Pasal 32 UU ITE).

- Gangguan terhadap sistem (system interference, Pasal 33 UU ITE); 6. penyalahgunaan alat dan perangkat (misuse of device, Pasal 34 UU ITE).

UU ITE no 19 Tahun 2016

- Melanggar kesusilaan.

Pasal 45 ayat 1: Setiap Orang yang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan yang melanggar kesusilaan sebagaimana dimaksud dalam Pasal 27 ayat (1) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

- Perjudian.

Pasal 45 ayat 2: Setiap Orang yang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan perjudian sebagaimana dimaksud dalam Pasal 27 ayat (2) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

- Penghinaan dan/atau pencemaran nama baik.

Pasal 45 ayat 3: Setiap Orang yang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan penghinaan dan/atau pencemaran nama baik sebagaimana dimaksud dalam Pasal 27 ayat (3) dipidana dengan pidana penjara paling lama 4 (empat) tahun dan/atau denda paling banyak Rp750.000.000,00 (tujuh ratus lima puluh juta rupiah).

- Pemerasan dan/atau pengancaman.

Pasal 45 ayat 4: Setiap Orang yang dengan sengaja dan tanpa hak mendistribusikan dan/atau mentransmisikan dan/atau membuat dapat diaksesnya Informasi Elektronik dan/atau Dokumen Elektronik yang memiliki muatan pemerasan dan/atau pengancaman sebagaimana dimaksud dalam Pasal 27 ayat (4) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

- Menyebarkan berita bohong dan menyesatkan yang mengakibatkan kerugian konsumen.

Pasal 45A ayat 1: Setiap Orang yang dengan sengaja dan tanpa hak menyebarkan berita bohong dan menyesatkan yang mengakibatkan kerugian konsumen dalam Transaksi Elektronik sebagaimana dimaksud dalam Pasal 28 ayat (1) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

- Menyebarkan kebencian atau permusuhan individu dan/atau kelompok masyarakat tertentu berdasarkan atas suku, agama, ras, dan antargolongan (SARA).

Pasal 45A ayat 2: Setiap Orang yang dengan sengaja dan tanpa hak menyebarkan informasi yang ditujukan untuk menimbulkan rasa kebencian atau permusuhan individu dan/atau kelompok masyarakat tertentu berdasarkan atas suku, agama, ras, dan antargolongan (SARA) sebagaimana dimaksud dalam Pasal 28 ayat (2) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

Sumber :

Isu – isu Etika Komputer

by rahmasuhita on Oct.22, 2018, under Uncategorized

Netiket

Netiket merupakan sebuah etika acuan dalam berkomunikasi menggunakan internet. Standar netiket ditetapkan oleh IETF (The Internet Engineering Task Force), sebuah komunitas internasional yang terdiri dari operator, perancang jaringan dan peneliti yang terkait dengan pengoperasian internet.

Beberapa aturan yang ada pada Nettiquete ini adalah:

- Amankan dulu diri anda, maksudnya adalah amankan semua properti anda, dapat dimulai dari mengamankan komputer anda, dengan memasang anti virus atau personal firewall

- Jangan terlalu mudah percaya dengan Internet, sehingga anda dengan mudah mengunggah data pribadi anda. dan anda harus betul-betul yakin bahwa alamat URL yang anda tuju telah dijamin keamanannya.

- dan yang paling utama adalah, hargai pengguna lain di internet, caranya sederhana yaitu,:

- a. jangan biasakan menggunakan informasi secara sembarangan, misalnya plagiat.b. jangan berusaha untuk mengambil keuntungan secara ilegal dari Internet, misalkan melakukan kejahatan pencurian nomor kartu kreditc. jangan berusaha mengganggu privasi orang lain, dengan mencoba mencuri informasi yang sebenarnya terbatas.d. jangan menggunakan huruf kapital terlalu banyak, karena menyerupai kegiatan teriak-teriak pada komunitas sesungguhnya.e. jangan flamming (memanas-manasi), trolling (keluar dari topik pembicaraan) ataupun junking (memasang post yang tidak berguna) saat berforum.

Pelanggaran HAKI

Hak Kekayaan Intelektual (HaKI), yaitu hak eksklusif yang diberikan oleh suatu peraturan kepada seseorang, atau sekelompok orang atas karya ciptanya.

HaKI mencakup dua katagori, yaitu: Hak Cipta dan Hak Kekayaan Indutri. Hak Cipta, adalah: hak eksklusif bagi pencipta, maupun penerima hak untuk mengumumkan atau memperbanyak ciptaannya, atau memberikan izin untuk itu, dengan tidak mengurangi pembatasan menurut peraturan undang-undang yang berlaku. Sedangkan Hak Kekayaan Industri adalah meliputi: paten, merek, desain industri, desain tata letak sirkuit terpadu, rahasia dagang dan varietas tanaman.

Undang-undang yang mengatur Hak Cipta, adalah: Undang-undang No. 19 tahun 2002.

Di dalam peraturan hak cipta ada beberapa hak yang didapatkan oleh seseorang atau beberapa orang yang secara hukum telah menjadi pemegang hak cipta yaitu: hak ekslusif, hak ekonomi, dan hak moral.

Hukuman atau sanksi yang diberikan bagi pelanggar Hak Cipta, adalah tuntutan hukuman pidana, atau juga gugatan perdata, jika dengan sengaja dan tanpa hak memproduksi, tanpa hak meniru/menyalin, menerbitkan/menyiarkan, memperdagangkan/mengedarkan, atau tanpa hak menjual hasil karya cipta orang lain atau barang-barang hasil pelanggaran hak cipta (produk-produk bajakan), maka akan dikenakan tindak pidana yang dikenakan sanksi-sanksi ‘pidana’.

Menurut Pasal 72 Undang-Undang Hak Cipta, bagi mereka yang dengan sengaja, atau tanpa hak melanggar Hak Cipta orang lain, dapat dikenakan pidana penjara paling singkat 1 (satu) bulan, dan/atau denda paling sedikit Rp 1.000.000,00 (satu juta rupiah), atau pidana penjara paling lama 7 (tujuh) tahun, dan/atau denda paling banyak Rp 5.000.000.000,00 (lima milyar rupiah).

Menyiarkan, memamerkan, mengedarkan atau menjual ciptaan atau barang dari hasil pelanggaran Hak Cipta, maka dapat dipidana dengan pidana penjara maksimal 5 (lima) tahun, dan/atau denda maksimal Rp. 500.000.000,00 (lima ratus juta rupiah).

Memperbanyak penggunaan untuk kepentingan komersial suatu Program komputer, dapat dipidana dengan pidana penjara paling lama 5 (lima) tahun, dan/atau denda paling banyak Rp. 500.000.000,00 (lima ratus juta rupiah).

Kejahatan Komputer

Kejahatan Komputer adalah perbuatan melawan hukum yang dilakukan memakai komputer sebagai sarana/alat atau komputer sebagai objek, baik untuk memperoleh keuntungan ataupun tidak, dengan merugikan pihak lain. Kejahatan yang berhubungan erat dengan penggunaan teknologi yang berbasis utama komputer dan jaringan telekomunikasi ini dalam beberapa literatur dan prakteknya dikelompokkan dalam beberapa bentuk, antara lain:

- Illegal Access / Akses Tanpa Ijin ke Sistem Komputer

Dengan sengaja dan tanpa hak melakukan akses secara tidak sah terhadap seluruh atau sebagian sistem komputer, dengan maksud untuk mendapatkan data komputer atau maksud-maksud tidak baik lainnya, atau berkaitan dengan sistem komputer yang dihubungkan dengan sistem komputer lain. Hacking merupakan salah satu dari jenis kejahatan ini yang sangat sering terjadi.

- Illegal Contents / Konten Tidak Sah

Merupakan kejahatan dengan memasukkan data atau informasi ke internet tentang sesuatu hal yang tidak benar, tidak etis, dan dapat dianggap melanggar hukum atau mengganggu ketertiban umum.

- Data Forgery / Pemalsuan Data

Merupakan kejahatan dengan memalsukan data pada dokumen-dokumen penting yang tersimpan sebagai scriptless document melalui internet. Kejahatan ini biasanya ditujukan pada dokumen-dokumen e-commerce dengan membuat seolah-olah terjadi salah ketik yang pada akhirnya akan menguntungkan pelaku.

- Spionase Cyber / Mata-mata

Merupakan kejahatan yang memanfaatkan jaringan internet untuk melakukan kegiatan mata-mata terhadap pihak lain, dengan memasuki sistem jaringan komputer (computer network system) pihak sasaran. Kejahatan ini biasanya ditujukan terhadap saingan bisnis yang dokumen ataupun data-data pentingnya tersimpan dalam suatu sistem yang computerized.

- Data Theft /Mencuri Data

Kegiatan memperoleh data komputer secara tidak sah, baik untuk digunakan sendiri ataupun untuk diberikan kepada orang lain. Identity theft merupakan salah satu dari jenis kejahatan ini yang sering diikuti dengan kejahatan penipuan (fraud). Kejahatan ini juga sering diikuti dengan kejahatan data leakage.

- Misuse of devices / Menyalahgunakan Peralatan Komputer

Dengan sengaja dan tanpa hak, memproduksi, menjual, berusaha memperoleh untuk digunakan, diimpor, diedarkan atau cara lain untuk kepentingan itu, peralatan, termasuk program komputer, password komputer, kode akses, atau data semacam itu, sehingga seluruh atau sebagian sistem komputer dapat diakses dengan tujuan digunakan untuk melakukan akses tidak sah, intersepsi tidak sah, mengganggu data atau sistem komputer, atau melakukan perbuatan-perbuatan melawan hukum lain.

7. E-commerece

Otomatisasi bisnis dengan internet dan layanannya, mengubah bisnis proses yang telah ada dari transaksi konvensional kepada yang berbasis teknologi, melahirkan implikasi negative.

Beberapa Jenis Penipuan :

- Phising (mencuri data pribadi Anda) lewat telepon.

- Phising lewat email.

- Anda diminta men-download suatu ‘security software atau software menarik lainnya’ yang terkadang grattis tetapi sebetulnya merupakan virus.

- Terkadang dalam email bank tipuan, Anda diminta mengisi survey atau mengklik link ke undian yang menarik.

- Jika Anda menerima telepon atau email dari bank yang sebetulnya bukan bank Anda atau bukan penerbit kartu kredit Anda, kemungkinan besar Anda akan ditipu.

- Tawaran pinjaman kredit dalam jumlah besar dengan bunga rendah

sumber :

http://eptikka2009.blogspot.com/2011/10/isu-isu-pokok-etika-komputer.html

Pengertian dan Sejarah Etika Komputer

by rahmasuhita on Oct.22, 2018, under Uncategorized

Pengertian Etika

Pengertian Etika (Etimologi), berasal dari bahasa Yunani adalah “Ethos”, yang berarti watak kesusilaan atau adat kebiasaan (custom). Etika biasanya berkaitan erat dengan perkataan moral yang merupa¬kan istilah dari bahasa Latin, yaitu “Mos” dan dalam bentuk jamaknya “Mores”, yang berarti juga adat kebiasaan atau cara hidup seseorang dengan melakukan perbuatan yang baik (kesusilaan), dan menghin-dari hal-hal tindakan yang buruk.

Pengertian Etika Komputer

Etika komputer didefenisikan sebagai sekumpulan asas dan akhlak dari perbuatan yang dianggap baikdan terpuji, yang berkaitan dengan pemanfaatan komputer dan interaksi antar pengguna komputer.

Sejarah Etika Komputer

Sesuai awal penemuan teknologi komputer di era 1940-an, perkembangan etika komputer juga dimulai dari era tersebut dan secara bertahap berkembang menjadi sebuah disiplin ilmu baru di masa sekarang ini. Perkembangan tersebut akan dibagi menjadi beberapa tahap seperti dibahas berikut ini.

1. Era 1940-1950-an

Munculnya etika komputer sebagai sebuah bidang studi dimulai dari pekerjaan profesor Norbert Wiener. Selama Perang Dunia II (pada awal tahun 1940-an) profesor dari MIT ini membantu mengembangkan suatu meriam antipesawat yang mampu menembak jatuh sebuah pesawat tempur yang melintas di atasnya.

Tantangan universal dari proyek tersebut menyebabkan Wiener dan beberapa rekan kerjanya harus memperhatikan sisi lain dari sebuah perkembangan teknologi, yaitu etika. Pada perkembangannya, suatu bidang riset baru yang disebut cybernetics. Cybernetics tersebut dikombinasikan dengan komputer digital yang dikembangkan pada waktu itu, membuat wiener akhirnya menarik beberapa kesimpulan etis tentang pemanfaatan teknologi yang sekarang dikenal dengan sebutan Teknologi Informasi (TI).

Pada tahun 1950, istilah etika komputer sendiri akhirnya umum digunakan lebih dari dua dekade kemudian. Buku Wiener ini mencakup beberapa bagian pokok tentang hidup manusia, prinsip-prinsip bukum dan etika di bidang komputer.

- Tujuan hidup manusia.

- Empat prinsip-prinsip hukum

- Metode yang tepat untuk menerapkan etika.

- Diskusi tentang masalah-masalah pokok dalam etika komputer

- Contoh topik kunci tentang etika komputer

Dalam revolusi, perubahan dapat terjadi secara radikal. adalah suatu pekerjaan besar bagi pelaku di dalamnya untuk memperhatikan keanekaragaman tugas dan tantangan.

2. Era 1960-an

Pada pertengahan tahun 1960, Donn Parker dari SRI Internasional Menlo Park California melakukan berbagai riset untuk menguji penggunaan komputer yang tidak sah dan tidak sesuai dengan profesionalisme di bidang komputer. Waktu itu Parker menyampaikan suatu ungkapan yang menjadi titik tolak penelitiannya, yaitu :

“that when people entered the computer center they left therir ethics at the door.” (Fodor and Bynum, 1992)

Ungkapan tersebut menggambarkan bahwa ketika orang-orang masuk pusat komputer, mereka meninggalkan etika mereka di ambang pintu. Selanjutnya, Parker melakukan riset dan mengumpulkan berbagai contoh kejahatan komputer dan aktivitas lain yang menurutnya tidak pantas dilakukan para profesional komputer.

Parker juga dikenal menjadi pelopor kode etik profesi bagi profesional di bidang komputer, yang ditandai dengan usahanya pada tahun 1968 ketika ditunjuk untuk memimpin pengembangan Kode Etik Profesional yang pertama dilakukan untuk Association for computing Machinery (ACM).

3. Era 1970-an

Era ini dimulai ketika sepanjang tahun 1960, Joseph Weizenbaum, Ilmuwan komputer MIT di Boston, menciptakan suatu program komputer yang disebut ELIZA.

Weizenbaum dikejutkan oleh reaksi dari penemuan sederhananya itu, dimana beberapa dokter jiwa melihatna sebagai bukti bahwa komputer akan segera melakukan otomatisasi psikoterapi. Bahkan sarjana-sarjana komputer MIT yang secara emosional terlibat dengan komputer berbagi pikiran tentang hal tersebut. Hal itu akhirnya membawa Weizenbaum pada suatu gagasan akan munculnya “model pengolahan informasi” tentang manusia yang akan datang dan hubungannya antara manusia dengan mesin.

Perkembangan etika komputer di era 1970-an juga diwarnai dengan karya Walter Maner yang sudah mulai menggunakan istilah “computer ethics” untuk mengacu pada bidang pemeriksaan yang berhadapan dengan permasalahan etis yang diciptakan oleh pemakaian teknologi komputer waktu itu.

4. Era 1980-an

Tahun 1980-an, sejumlah konsekuesi sosial dan teknologi informasi yang etis menjadi isu publik di Amerika dan Eropa. Hal-hal yang sering dibahas adalah computer -enabled crime atau kejahatan komputer, masalah-masalah yang disebabkan karena kegagalan sistem komputer, invasi keleluasaan pribadi melalui database komputer dan perkara pengadilan mengenai kepemilikan perangkat lunak. pekerjaan tokoh-tokoh etika komputer sebelumnya seperti Parker, Weizenbaum, Maner dan yang lain, akhirnya membawa etika komputer sebagai suatu disiplin ilmu baru.

5. Era 1990-an sampai sekarang

Sepanjang tahun 1990, berbagai pelatihan baru di universitas, pusat riset, konferensi, jurnal, buku teks dan artikel menunjukkan suatu keanekaragaman yang luas tentang topik di bidang etika komputer. Para ahli komputer di Inggris, Polandia, Belanda dan Italia menyelenggarakan ETHICOMP sebagai rangkaian konferensi yang dipimpin oleh Simon Rogerson.

Perkembangan yang cukup penting lainnya adalah kepeloporan Simon Rogerson dari De Montfort University (UK), yang mendirikan Centre for Computing and Social Responsibility. Di dalam pandangan Rogerson, ada kebutuhan dalam pertengahan tahun 1990 untuk sebuah “generasi kedua” yaitu tentang pengembangan etika komputer.

“The mid-1990s has heralded the beginning of a second genereation of Computer Ethics. The time has come to build upon and elaborate the conceptual foundation whilst, in parallel, developing the frameworks within which practical action can occur, thus reducing the probability of unforeseen effects of information technology application [Rogerson, Bynum, 1997].

Etika Komputer di Indonesia

Sebagai negara yang tidak bisa dilepaskan dari perkembangan teknologi komputer, Indonesia pun tidak mau ketinggalan dalam mengembangkan etika di bidang tersebut. Mengadopsi pemikir-pemikir dunia di atas, etika di bidang komputer berkembang menjadi kurikulum wajib yang dilakukan oleh hampir semua perguruan tinggi di bidang komputer di Indonesia.

Tiga alasan utama minat masyarakat yang tinggi pada etika komputer:

- Kelenturan logika (logical malleability), kemampuan memrograman komputer untuk melakukan apa pun yang kita inginkan.

- faktor transformasi (transformation factors), Contoh fasilitas e-mail yang bisa sampai tujuan

dan dapat dibuka atau dibaca dimanapun kita berada, faktor tak kasat mata (invisibility factors). - semua operasi internal komputer tersembunyi dari penglihatan, yang membuka peluang pada nilai-nilai pemrograman yang tidak terlihat, perhitungan yang rumit terlihat dan penyalah gunaan yang tidak tampak

sumber :

http://kommas07251311065.blogspot.com/2015/06/etika-komputer.html

http://iswanticha.blogspot.com/2013/04/etika-komputer.html

http://candraaaslahka.blogspot.com/2013/03/sejarah-dan-perkembangan-etika-komputer.html

ENKRIPSI

by rahmasuhita on Sep.23, 2018, under Uncategorized

ENKRIPSI

Sejarah Singkat Enkripsi

Kata enkripsi berasal dari bahasa Yunani kryptos yang berarti tersembunyi atau rahasia. Dulu ketika masih banyak orang yang belum bisa membaca, menuliskan pesan rahasia dengan cara biasa sudah terbilang cukup pada masa itu. Namun tentu hal tersebut tentu sangat tidak efektif, hingga kemudian mulailah dikembangkan skema enkripsi untuk mengubah pesan menjadi bentuk yang tidak dapat dibaca guna menjaga kerahasiaan dari pesan tersebut ketika akan diantar ke sebuah tempat yang lain.

Pada tahun 700 sebelum masehi orang-orang Sparta menulis pesan yang sesitif pada kulit yang dililit pada sebuah tongkat yang disebut scytale. Ketika tulisan tersebut dilepas akan menghasilkan karakter yang acak sehingga tidak mampu dibaca. Namun bila digunakan tongkat dengan diameter yang sama, maka kumpulan karakter acak itu dapat diuraikan kembali (decrypt) sehingga mampu dibaca oleh penerima.

Diwaktu yang lain, orang Romawi menggunakan apa yang disebut Sandi Chaesar. Enkripsi jenis ini terbilang sederhana dimana masing-masing huruf pada teks digantikan oleh huruf lain yang memiliki selisih tertentu dalam alfabet. Jika misalnya angka yang ditentukan adalah tiga, maka pesan “nesabamedia” akan menjadi “qhvdedphgld”. Sekilas mungkin ini terlihat sulit untuk di uraikan kembali, namun bila anda memperhatikan kata yang sering digunakan seperti penggunaan huruf D=A, akan mempermudah proses enkripsi.

Dan hingga pada pertengahan tahun 1970-an, enkripisi melakukan sebuah lompatan yang besar, dimana B. Whitfield Diffie dan Martin Hellman memecahkan salah satu masalah mendasar dari kriptografi, yaitu bagaimana cara mendistribusikan kunci enkripsi dengan aman untuk digunakan kepada mereka yang membutuhkannya. Hal tersebut kemudian dikembangkan bersama dengan RSA dan mencitpakan sebuah implementasi public-key menggunakan algoritma asimetris, yang mana kemudian menjadi era baru untuk enkripsi hingga saat ini.

Jenis-Jenis Enkripsi di Era Modern

Semua algoritma enkripsi yang sudah kita bahas tadi sebagian besar menggunakan dua jenis enkripsi, yaitu:

- Algoritma Symmetric key menggunakan kunci enkripsi yang terkait atau identik untuk enkripsi dan dekripsi.

- Algoritma Asymmetric key menggunakan kunci berbeda untuk enkripsi dan dekripsi. Biasanya ini disebut sebagai Public-key Cryptography.

Enkripsi Symmetric key

Untuk menjelaskan konsep enkripsi ini, kita akan menggunakan sedikit penjelasan dari Wikipedia untuk memahami bagaimana cara kerja algoritma Symmetric.

Alice menaruh sebuah pesan rahasia di dalam kotak dan mengunci kotak menggunakan gembok dan ia memiliki kuncinya. Kemudian dia mengirimkan kotak ke Bob melalui surat biasa. Ketika Bob menerima kotak, ia menggunakan kunci salinan sama persis yang dimiliki Alice untuk membuka kotak dan membaca pesan. Bob kemudian dapat menggunakan gembok yang sama untuk membalasa pesan rahasia.

Dari contoh itu, algoritma sysmmetric-key dapat dibagikan kepada stream cipher dan block cipher. Stream cipher mengenkripsi satu per satu bit dari pesan, dan block cipher mengamil beberapa bit, biasanya 64bit dan mengenkripsi mereka menjadi satu bagian. Ada banyak algoritma berbeda dari symmetric termasuk Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES, and IDEA.

Enkripsi Asymmetric key

Pada metode asymmetric key, Bob dan Alice memiliki gembok yang berbeda, bukan satu gembok dengan beberapa kunci seperti contoh symmetrick key di atas. Tentu saja contoh ini lebih sederhana daripada yang seharusnya, tapi sebenarnya jauh lebih rumit.

Pertama Alice meminta Bob untuk mengirim gembok yang terbuka melalui surat biasa, sehingga ia tidak membagikan kuncinya. Ketika Alice menerimanya, ia menggunakannya untuk mengunci sebuah kota yang berisi pesan dan mengirimkan kotak dengan gembok terkunci tadi ke Bob. Bob kemudian membuka kotak dengan kunci yang ia pegang karena itu gembok miliknya untuk membaca pesan Alice. Untuk membalasnya, Bob harus meminta Alice untuk melakukan hal yang sama.

Keuntungan dari metode asymmetric key adalah Bob dan Alice tidak pernah berbagi kunci mereka. Hal ini untuk mencegah pihak ketiga agar tidak menyalin kunci atau memata-matai pesan Alice dan Bob. Selain itu, jika Bob ceroboh dan membiarkan orang lain untuk menyalin kuncinya, pesan Alice ke Bob akan terganggu, namun pesan Alice kepada orang lain akan tetap menjadi rahasia, karena orang lain akan memberikan gembok milik mereka ke Alice untuk digunakan.

Enkripsi asymmetric menggunakan kunci yang berbeda untuk enkripsi dan dekripsi. Penerima pesan memiliki sebuah kunci pribadi dan kunci publik. Kunci publik diberikan ke pengirim pesan dan mereka menggunakan kunci publik untuk melakukan enkripsi pesan. Penerima menggunakan kunci pribadi untuk membuka pesan enrkipsi yang telah dienkripsi menggunakan kunci publik si penerima.

Ada satu keuntungan melakukan enkripsi dengan menggunakan metode ini. Kita tidak perlu mengirim sesuatu yang rahasia (seperti kunci enkripsi kita atau password) melalui saluran yang tidak aman. Kunci publik kamu akan leihat ke dunia dan itu bukan rahasia. Kunci rahasia kamu akan tetap aman di komputer kamu, dimana itu tempatnya.

5 Jenis Enkripsi Password yang Tidak Bisa Di-hack

Dilansir melalui StorageCraft, sebelum membahas jenis enkripsi password, mari kita mengerti arti enkripsi terlebih dahulu. Enkripsi mudahnya adalah menyamarkan kata-kata agar hanya pengirim dan penerima pesan yang tahu.

Nah setelah mengerti arti enkripsi, tanpa berlama-lama lagi langsung saja yuk. Ini dia jenis enkripsi password yang tidak bisa di-hack.

1. Triple DES

Pertama ada Triple DES, merupakan pengembangan lebih lanjut dari algoritma DES (Data Encryption Standard). Di mana DES dinilai sudah tidak kompeten karena kerap dibobol oleh hacker. Triple DES mempergunakan proteksi dengan 3 kunci berbeda, di mana masing-masing terdiri dari setidaknya panjang 56 bits.

2. RSA

Selanjutnya ada RSA yang umumnya dipakai publik secara luas, bahkan juga dipakai sebagai standar untuk berkirim data melalui internet. Tidak seperti Triple DES, algoritma RSA bersifat asimetris karena kunci dekripsinya yang berpasangan. Dengan metode ini, sampai sekarang masih mustahil ditembus.

3. Blowfish

Mirip seperti Triple DES, merupakan pengembang lebih lanjut dari DES. Perbedaannya dengan Triple DES, Blowfish akan membagi data yang akan dienkripsi menjadi banyak blok. Di mana per blok ukurannya adalah 64 bits, lalu tiap blok ini akan dienkripsi satu per satu secara berbeda-beda.

4. Twofish

Sebelum adanya Blowfish, awalnya adalah Twofish. Namun metode enkripsi antara Blowfish dan Twofish sendiri sangat berbeda. Twofish bersifat asimetris dan hanya mempergunakan satu kunci yang panjangnya bisa hingga 256 bits. Dengan metode ini, memungkinkan Twofish menjadi enkripsi tercepat saat ini.

5. AES

Terakhir ada AES yang merupakan singkatan dari Advanced Encryption Standard. Kalau soal keamanan, kayaknya nggak perlu ragu lagi. Soalnya AES ini sudah menjadi standar pemerintah Amerika Serikat dan beberapa organisasi ternama lainnya. Panjang enkripsinya ada 128 bits namun sangat kompleks. Dalam kondisi ekstrim, bisa diperpanjang hingga 256 bits.

Sumber :

https://winpoin.com/winexplain-apa-itu-enkripsi-dan-bagaimana-cara-kerjanya/

https://www.nesabamedia.com/pengertian-enkripsi/

https://jalantikus.com/tips/jenis-enkripsi-password/

AUDIT TI

by rahmasuhita on Sep.23, 2018, under Uncategorized

AUDIT TI

Audit Teknologi Informasi adalah sebuah kontrol manajemen dalam sebuah teknologi informasi (TI) yang digunakan untuk menjaga data, integritas data dan beroperasi secara efektif untuk mencapai sebuah tujuan dalam sebuah manajemen organisasi. Audit TI pada umumnya disebut sebagai “Pengolahan Data Otomatis (ADP) Audit”.

Tujuan IT audit

- Availability, ketersediaan informasi, apakah informasi pada perusahaan dapat menjamin ketersediaan informasi dapat dengan mudah tersedia setiap saat.

- Confidentiality / kerahasiaan informasi, apakah informasi yang dihasilkan oleh sistem informasi perusahaan hanya dapat diakses oleh pihak-pihak yang berhak dan memiliki otorisasi.

- Integrity, apakah informasi yang tersedia akurat, handal, dan tepat waktu.

Manfaat Audit IT

Manfaat pada saat Implementasi (Pre-Implementation Review)

- Institusi dapat mengetahui apakah sistem yang telah dibuat sesuai dengan kebutuhan ataupun memenuhi acceptance criteria.

- Mengetahui apakah pemakai telah siap menggunakan sistem tersebut.

- Mengetahui apakah outcome sesuai dengan harapan manajemen.

Manfaat setelah sistem live (Post-Implementation Review)

- Institusi mendapat masukan atas risiko-risiko yang masih yang masih ada dan saran untuk penanganannya.

- Masukan-masukan tersebut dimasukkan dalam agenda penyempurnaan sistem, perencanaan strategis, dan anggaran pada periode berikutnya.

- Bahan untuk perencanaan strategis dan rencana anggaran di masa mendatang.

- Memberikan reasonable assurance bahwa sistem informasi telah sesuai dengan kebijakan atau prosedur yang telah ditetapkan.

- Membantu memastikan bahwa jejak pemeriksaan (audit trail) telah diaktifkan dan dapat digunakan oleh manajemen, auditor maupun pihak lain yang berwewenang melakukan pemeriksaan.

Lazimnya, audit dilakukan satu kali dalam setahun, yaitu untuk Laporan Keuangan akhir tahun, misalnya per 31 Desember dan untuk periode Januari – Desember. Perusahaan dapat saja melakukan audit untuk setiap bulannya atau setiap triwulan atau per kwartal apabila diperlukan. Namun demikian, pada umumnya perusahaan hanya melakukan audit pada akhir tahun saja mengingat audit harus dilakukan oleh Kantor Akuntan Publik yang merupakan pihak ketiga yang independen, yang artinya pelaksanaan audit setiap kalinya memerlukan biaya.

Didukung pula oleh penguasan berbagai framework, standard dan best practices yang diakui secara luas seperti COBIT, ITIL, TOGAF, ISO/IEC series (27001/27002, 20000, dll), standard internal auditor, regulasi terkait sektor tertentu (misal Peraturan BI, dll). Tentu saja standard, framework, dan best practices tersebut tidak dapat langsung diadopsi begitu saja, namun perlu penyesuaian dengan kondisi dan kebutuhan organisasi/perusahaan yang terkait. Karena pengadopsian standard/framework/best practices tanpa penyesuaian relevansinya dengan organisasi dapat berdampak kurang baik dalam pencapaian tujuan audit yang dilakukan, disamping inefisiensi aktifitas baik bagi Auditor maupun Audite.

Berikut beberapa track record kami dalam melakukan Audit TI:

Top of Form

- Audit/Review atas Pengelolaan TI PT Bukit Asam(2014)

- Audit atas tata kelola TI RSJPD Harapan Kita(2010)

- Audit atas TI PT Sarinah(2012)

- Review Audit Internal TI PT BNI Syariah (2013 dan 2016)

- Review Audit Internal TI PT BPD Papua (2015)

- Audit General TI PT BPD Papua (2015 dan 2016)

- Audit TI RS Immanuel Bandung dan RS Bayukarta Kerawang (2016)

- Audit General TI PT BPD Sulawesi Tengah (2016)

- Audit General TI PT BPD Sulawesi Tengah (2017)

Sumber :

https://www.dictio.id/t/apa-yang-dimaksud-dengan-audit-teknologi-informasi/15065

http://ivitc.com/monitor-dan-evaluasi/audit-ti/

http://portalukm.com/mengapa-pembukuan-perusahaan-perlu-diaudit/

VIRUS KOMPUTER

by rahmasuhita on Sep.23, 2018, under Uncategorized

VIRUS KOMPUTER

- SEJARAH VIRUS KOMPUTER

Sejarah virus komputer bisa dianggap sama tuanya dengan perkembangan komputer itu sendiri. Virus pada dasarnya merupakan program yang sengaja dibuat. Kemudian, apa tujuan pembuatan program tersebut? Tidak lain dan tidak bukan adalah untuk merusak komponen atau sistem komputer atau hanya untuk mencuri data di suatu komputer.

Virus komputer generasi pertama, tergolong cukup jinak. contohnya virus “CREEPER” pada tahun 1971 pada saat belum adanya jaringan global. Virus ini cuma menampilkan pesan : I’M A CREEPER : CATCH ME IF YOU CAN” –merupakan eksperimen berbahaya dalam dunia komputasi yang terkarantina di jaringan rumah, (Creeper hanya terdapat di sistem operasi TENEX). Dengan sudah tersambungnya jaringan global sekarang ini, wajar jika banyak pengguna komputer merasa takut terhadap makhluk bernama virus ini.

Kemudian di tahun 1986, muncullah virus canggih yang menyerang Ms Dos, virus tersebut dikenal dengan nama virus brain. Perkembangan virus komputer semakin menggila, bahkan dalam rentang waktu antara 1970 hingga 1990, Wikipedia mencatat bahwa setidaknya ada 500 virus yang menyerang personal komputer. Itu adalah data kasar dimana Wiki melakukan pencatatan terhadap virus yang dilaporkan, artinya masih banyak virus lain yang kemungkinan besar menjangkiti komputer, namun tidak tecatat dalam sejarah.

Data yang mencengangkan terus berlanjut. Tahun 1992, adalah tahun dimana infeksi virus mulai besar-besaran terjadi di seluruh dunia. Setidaknya, antara tahun 1990 ke 1992, ada 1800 virus baru yang muncul, dan data tersebut naik hingga 7500 virus di tahun 1994. Tahun 2000 lebih menggila lagi, karena ada paling tidak 50.000 virus baru tersebar di seluruh dunia.

Area perusakan virus komputer juga terus berkembang dari waktu ke waktu. Awalnya, mungkin Anda hanya melihat virus yang merusak dokumen, namun kini, virus komputer bisa melakukan perusakan dengan kompleksitas jauh lebih tinggi. Tidak hanya dokumen, namun ada file exe, penghapusan dokumen, dan bahkan bisa merusak keseluruhan sistem operasi komputer.

2. KLASIFIKASI DAN JENIS VIRUS KOMPUTER

Pada dasarnya klasifikasi mengenai kode-kode program berbahaya ini masih rancu dan menjadi kontroversi bagi banyak orang bahkan bagi orang yang memang mendalami bidang komputer.

Secara umum, program-program ini dapat dikelompokkan kedalam 3 kategori utama yaitu:

- Virus: merujuk pada program yang mampu untuk mereplikasi dirinya sendiri dan menempelkan dirinya pada suatu host berupa program atau file lain.

- Worm: merujuk pada program independen yang memiliki kemampuan untuk bereplikasi dengan sendirinya. Independen di sini memiliki makna bahwa worm tidak memiliki host program sebagaimana virus, untuk ditumpangi. Sering kali worm dikelompokan sebagai sub-kelas dari virus komputer.

- Trojan: merujuk pada program independen yang dapat mempunyai fungsi yang tampaknya berguna, dan ketika dieksekusi, tanpa sepengetahuan pengguna, juga melaksanakan fungsi-fungsi yang bersifat destruktif.

Jenis – jenis virus :

- Virus Compiler, virus yang sudah di compile sehingga dapat dieksekusi langsung. Ini adalah virus yang pertama kali muncul di dunia komputer, dan mengalami perkembangan pesat sekarang. Virs pertama ini sangatlah sulit dibasmi karena dibuat dengan bahasa rendah, assembler. Memang bahasa ini cocok untuk membuat virus namun sangatlah susah menggunakannya. Keunggulan dari virus ini adalah mampu melakukan hampir seluruh manipulasi yang mana hal ini tidak selalu dapat dilakukan oleh virus jenis lain karena lebih terbatas.

- Virus File, adalah virus yang memanfaatkan file yang dapat diijalankan/dieksekusi secara langsung. Biasanya file *.EXE atau *.COM. Tapi bisa juga menginfeksi file *.SYS, *.DRV, *.BIN, *.OVL dan *.OVY. Jenis Virus ini dapat berpindah dari satu media ke semua jenis media penyimpanan dan menyebar dalam sebuah jaringan.

- Virus Sistem, atau lebih dikenal sebagai virus Boot. Kenapa begitu karena virus ini memanfaatkan file-file yang dipakai untuk membuat suatu sistem komputer. Sering terdapat di disket/tempat penyimpanan tanpa sepengetahuan kita. Saat akan menggunakan komputer(restart), maka virus ini akan menginfeksi Master Boot Sector dan System Boot Sector jika disket yang terinfeksi ada di drive disket/tempat penyimpanan.

- Virus Boot Sector, virus yang memanfaatkan hubungan antar komputer dan tempat penyimpanan untuk penyebaran virus.Apabila pada boot sector terdapat suatu program yang mampu menyebarkan diri dan mampu tinggal di memory selama komputer bekerja, maka program tersebut dapat disebut virus. Virus boot sector terbagi dua yaitu virus yang menyerang disket dan virus yang menyerang disket dan tabel partisi.

- Virus Dropper, suatu program yang dimodifikasi untuk menginstal sebuah virus komputer yang menjadi target serangan. setelah terinstal, maka virus akan menyebar tetapi Dropper tidak ikut menyebar. Dropper bisa berupa nama file seperti Readme.exe atau melalui Command.com yang menjadi aktif ketika program berjalan. Satu program Dropper bisa terdapat beberapa jenis Virus.

- Virus Script/Batch, awalnya virus ini terkenal dengan nama virus batch seperti yang dulu terdapat di file batch yang ada di DOS.Virus script biasanya sering didapat dari Internet karena kelebihannya yang fleksibel dan bisa berjalan pada saat kita bermain internet, virus jenis ini biasanya menumpang pada file HTML (Hype Text Markup Language) dibuat dengan menggunakan fasilitas script seperti Javascript, VBscript,4 maupun gabungan antara script yang mengaktifkan program Active-X dari Microsoft Internet Explorer.

- Virus Macro, virus yang dibuat dengan memanfaatkan fasilitas pemrograman modular pada suatu program aplikasi seperti Ms Word, Ms Excel, Corel WordPerfect dan sebagainya. Walaupun virus ini terdapat didalam aplikasi tertentu tetapi bahaya yang ditimbulkan tidak kalah berbahanya dari virus-virus yang lain.

- Virus Polymorphic, dapat dikatakan virus cerdas karena virus dapat mengubah strukturnya setelah melaksanakan tugas sehingga sulit dideteksi oleh Antivirus.

- Virus Stealth, virus ini menggunakan cara cerdik, yakni dengan memodifikasi struktur file untuk meyembunyikan kode program tambahan di dalamnya. Kode ini memungkinkan virus ini dapat menyembunyikan diri. Semua jenis virus lain juga memanfaatkan kode ini. Ukuran-ukuran file tidak berubah setelah virus menginfeksi file.

- Virus Companion, virus jenis ini mencari file *.EXE untuk membuat sebuah file *.COM dan menyalin untuk meletakkan virus. Alasannya, file *.COM berjalan sebelum file *.EXE.

- Virus Hybrid, virus ini merupakan virus yang mempunyai dua kemampuan biasanya dapat masuk ke boot sector dan juga dapat masuk ke file. Salah satu contoh virus ini adalah virus Mystic yang dibuat di Indonesia.

- Trojan horse, disebut juga kuda troya. Trojan Horse tidak menyebar seperti yang lain. Karena itu, Trojan Horse tidak tergolong virus walaupun karakteristiknya sama. Trojan menginfeksi komputer melalui file yang kelihatannya tidak berbahaya dan biasanya justru tampaknya melakukan sesuatu yang berguna. Namun akhirnya virus menjadi berbahaya, misalnya melakukan format hardisk.Trojan

3. CARA KERJA DAN PENYEBAB VIRUS

- Trojan

Trojan merupakan jenis virus komputer yang memiliki kemampuan untuk mengontrol atau bahkan mencuri data-data yang ada pada sebuah perangkat komputer. Virus jenis Trojan biasanya muncul melalui internet dan juga email yang diterima oleh user.

- Worm

Virus jenis worm merupakan virus yang cukup berbahaya karena mampu bereproduksi atau berkembang biak dengan sangat cepat. Jika virus jenis ini dibiarkan saja pada sebuah perangkat komputer, maka kapasitas hard disk komputer tersebut akan penuh oleh file-file sampah.

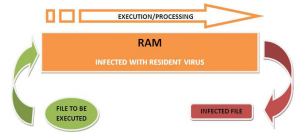

- Memory Resident Virus

Memory Resident Virus adalah jenis virus yang dapat menginfeksi memori pada komputer. Efek yang ditimbulkan dari virus jenis ini adalah membuat kinerja komputer menjadi lambat dan kurang maksimal.

- Multipartite Virus

Virus jenis ini biasanya terdiri dari beberapa file yang dapat menginfeksi sistem operasi tertentu pada sebuah perangkat komputer. Virus jenis ini biasanya tersembunyi pada RAM dan Hard disk komputer. Hal yang membahayakan yakni virus ini mampu menginfeksi dengan sangat cepat.

- FAT Virus

Virus jenis File Allocation Table ini merupakan virus komputer yang mampu merusak file-file pada direktori tertentu. File yang terinfeksi virus jenis ini biasanya akan disembunyikan, jadi seakan file tersebut menghilang.

Jadi, jika ada beberapa file di komputer kamu yang menghilang secara misterius, bisa jadi penyebabnya adalah virus FAT.

- Directory Virus

Directory Virus adalah jenis virus yang menginfeksi file yang berekstensi exe. Mungkin kamu pernah menjalankan sebuah file exe di komputer kamu, dan dalam seketika, file exe tersebut hilang atau error tanpa alasan jelas.

- Macro Virus

Macro virus pada dasarnya hanya mampu menginfeksi file-file makro seperti .docm, .xls, .pps, dan sejenisnya. Virus jenis ini sering sekali datang dari email yang kamu terima.

- Boot Sector Virus

Boot Sector Virus merupakan jenis virus pada komputer yang mampu menginfeksi bagian terkecil dari sebuah perangkat komputer yang disebut disk boot sector. Ketika sistem komputer bekerja, virus jenis ini mampu bergerak ke mana pun untuk menginfeksi file yang ada.

- Overwrite Virus

Virus jenis ini sedikit licik, karena mampu menghapus file atau data yang sudah terinfeksi tanpa mengurangi kapasitas hard disk komputer. Jadi, pada dasarnya file yang terinfeksi tersebut akan hilang, tetapi kapasitas hard disk akan tetap normal, seolah-olah file tersebut masih ada di dalam direktori.

- Direct Action Virus

Virus jenis ini merupakan virus komputer yang mampu menginfeksi jenis file Bat Autoxec yang terletak pada direktori hard disk. Virus jenis ini biasanya aktif saat sistem operasi pertama kali melakukan booting. Selain itu, virus ini juga mampu menginfeksi perangkat eksternal seperti hard disk dan flashdisk, yang mana mampu membuat virus ini menyebar dari komputer satu ke komputer yang lain.

4. CARA PENANGGULANGAN VIRUS KOMPUTER

- Trojan

Trojan merupakan jenis virus komputer yang memiliki kemampuan untuk mengontrol atau bahkan mencuri data-data yang ada pada sebuah perangkat komputer. Virus jenis Trojan biasanya muncul melalui internet dan juga email yang diterima oleh user. Biasanya, untuk mengatasi virus jenis ini bisa menggunakan software Trojan Remover.

- Worm

Virus jenis worm merupakan virus yang cukup berbahaya karena mampu bereproduksi atau berkembang biak dengan sangat cepat. Jika virus jenis ini dibiarkan saja pada sebuah perangkat komputer, maka kapasitas hard disk komputer tersebut akan penuh oleh file-file sampah. Cara mengatasinya sangatlah mudah, yakni dengan melakukan scanning menggunakan antiVirus seperti Avira, AVG, dan Sejenisnya.

- Memory Resident Virus

Memory Resident Virus adalah jenis virus yang dapat menginfeksi memori pada komputer. Efek yang ditimbulkan dari virus jenis ini adalah membuat kinerja komputer menjadi lambat dan kurang maksimal. Cara mengatasinya adalah dengan menggunakan antivirus seperti Avast, Avira, dan sejenisnya.

- Multipartite Virus

Virus jenis ini biasanya terdiri dari beberapa file yang dapat menginfeksi sistem operasi tertentu pada sebuah perangkat komputer. Virus jenis ini biasanya tersembunyi pada RAM dan Hard disk komputer. Hal yang membahayakan yakni virus ini mampu menginfeksi dengan sangat cepat. Cara mengatasinya adalah dengan melakukan Defrag Hard disk secara teratur menggunakan Disk Defragmenter.

- FAT Virus

Virus jenis File Allocation Table ini merupakan virus komputer yang mampu merusak file-file pada direktori tertentu. File yang terinfeksi virus jenis ini biasanya akan disembunyikan, jadi seakan file tersebut menghilang.

Jadi, jika ada beberapa file di komputer kamu yang menghilang secara misterius, bisa jadi penyebabnya adalah virus FAT. Cara mengatasinya sama halnya dengan virus lain, yakni menggunakan antivirus.

- Directory Virus

Directory Virus adalah jenis virus yang menginfeksi file yang berekstensi exe. Mungkin kamu pernah menjalankan sebuah file exe di komputer kamu, dan dalam seketika, file exe tersebut hilang atau error tanpa alasan jelas. Nah, itulah efek dari virus jenis ini.

Kalau tidak ditangani dengan cepat, maka virus jenis ini bisa merusak semua file exe yang ada di komputer kamu. Sayangnya, antivirus saja tidak cukup untuk mengatasi virus jenis ini. Kalau sudah terinfeksi, kamu perlu menginstal ulang sistem operasinya.

- Macro Virus

Macro virus pada dasarnya hanya mampu menginfeksi file-file makro seperti .docm, .xls, .pps, dan sejenisnya. Virus jenis ini sering sekali datang dari email yang kamu terima. Cara mengatasinya adalah dengan tidak membuka email yang masuk jika menurut kamu email tersebut agak mencurigakan.

- Boot Sector Virus

Boot Sector Virus merupakan jenis virus pada komputer yang mampu menginfeksi bagian terkecil dari sebuah perangkat komputer yang disebut disk boot sector. Ketika sistem komputer bekerja, virus jenis ini mampu bergerak ke mana pun untuk menginfeksi file yang ada. Cara mengatasi virus ini adalah dengan melakukan setting hard drive kamu ke dalam Write Protect.

- Overwrite Virus

Virus jenis ini sedikit licik, karena mampu menghapus file atau data yang sudah terinfeksi tanpa mengurangi kapasitas hard disk komputer. Jadi, pada dasarnya file yang terinfeksi tersebut akan hilang, tetapi kapasitas hard disk akan tetap normal, seolah-olah file tersebut masih ada di dalam direktori.

Tentu hal ini akan membuat kamu tidak merasa curiga kalau ada file yang terhapus di komputermu. Cara mengatasi virus jenis ini adalah dengan menghapus file yang terinfeksi sehingga tidak menyebar ke file yang lainnya.

- Direct Action Virus

Virus jenis ini merupakan virus komputer yang mampu menginfeksi jenis file Bat Autoxec yang terletak pada direktori hard disk. Virus jenis ini biasanya aktif saat sistem operasi pertama kali melakukan booting. Selain itu, virus ini juga mampu menginfeksi perangkat eksternal seperti hard disk dan flashdisk, yang mana mampu membuat virus ini menyebar dari komputer satu ke komputer yang lain. Cara mengatasinya sangat mudah yaitu dengan melakukan scanning secara teratur menggunakan antivirus.

Sumber :

https://bpptik.kominfo.go.id/2015/03/31/1054/sejarah-singkat-lahirnya-virus-komputer-bagian-ke-1/

https://mikebco.wordpress.com/2012/05/26/klasifikasi-virus-komputer/

https://www.dictio.id/t/bagaimana-cara-virus-dapat-menyebar-pada-komputer/12309

http://ilmupengetahuan.org/sejarah-perkembangan-virus-komputer/

http://www.dearyoti.com/sejarah-virus-komputer-dan-perkembangannya/

https://www.it-jurnal.com/pengertian-dan-jenis-jenis-virus-pada-komputer/

http://www.mandalamaya.com/pengertian-virus-komputer-dan-cara-penyebaran-virus/

https://jalantikus.com/tips/virus-komputer-berbahaya-dan-cara-mengatasinya/

Cara Web Browser Menampilkan Web

by rahmasuhita on Aug.27, 2018, under Uncategorized

Browser web merupakan software yang digunakan untuk menampilkan informasi dari server web, dimana sebuah server bekerja sebagai pemanggil beberapa situs yang diinginnkan. Software telah banyak dijumpai dan mengalami perkembangan yang sangat pesat. Perkembangan yang kita lihat sekarang sudah ada yang menggunakan user interface grafis yang dapat mempermudah pengguna. Pemakai dapat melakukan point dan click untuk berpindah dari dokumen satu ke dokumen yang lain.

Beberapa web browser yang sering kita jumpai :

- Mozilla Firefox

- Google Chrome

- Internet Explorer

- Opera

Cara Web Browser Mengambil Page

Pada saat diperlukan web browser akan mengambil sebuah web page dari server dengan sebuah request atau permintaan dari penggunanya untuk mencari informasi yang diinginkan. Request merupakan sebuah pemanggilan http standar yang berisi sebuah page address yang dituju. Ketika anda menginginkan pemanggilan sebuah website seperti anda memanggil page address dari http://www.mykaylila.com, maka secara otomatis server akan mengeksekusikannya.

Tahapan Cara Kerja Web

1. Tahap Pertama

Misalnya kita ingin mengunjungi google.com, sudah tentu kita mengetik-kan alamat google.com, ini bisa di ibaratkan kita memberi perintah kepada browser untuk menuju tempat website google berada.

2. Tahap Kedua

Demi keamanan, semua browser pasti akan melalui firewall atau proxy, sebelum memasuki dunia internet yang sangat luas.

3. Tahap Ketiga

Lha disini browser cuma dibekali kata google.com oleh kita, browser perlu merubah kata google.com ke alamat IP. Dengan bertanya DNS, maka browser akan mengetahui alamat IP dari web http://www.google.com.

4. Tahap Keempat

Setelah mendapatkan alamat IP, browser akan menuju ke alamat IP tersebut.

5. Tahap Kelima

Setelah tiba di alamat IP tersebut, ternyata browser bertemu dengan Hosting Server (karena IP yang diberikan merupakan IP Hosting Server). Browser tinggal menanyakan kamar dari dari www.google.com. Untuk menghemat sumber daya, banyak sekali ditemukan dalam satu Hosting Server terdapat puluhan bahkan ratusan website yang berbeda-beda.

6. Tahap Keenam

Oke, sekarang Browser telah tiba dan masuk ke “kamar” google.com dalam hosting server, sekaligus meminta konten sesuai yang diminta oleh kita si pengirim pesan. Perlu diketahui pada foto bagaimana cara web bekerja diatas, yang menyajikan konten diibaratkan oleh burung hantu (unik juga ? ).

7. Tahap Ketujuh

Si browser sudah mendapatkan konten untuk disajikan ke user, saatnya kembali nih :).

8. Tahap Kedelapan

Akhirnya kita bisa melihat halaman google dalam halaman browser kita. Thanks Browser.

9. Tahap Kesembilan

Happy Ending.

Saya ingatkan sekali lagi jika langkah-langkah diatas sangatlah sederhana, meskipun begitu secara garis besar sudah bisa mewakili kegiatan browser. Dari kesembilan tahap diatas, yang paling sulit adalah tahap dimana browser menyajikan konten dari google kepada pengguna.

Cara Web Bekerja Pada Web Klien & Server

Oke, kita sudah memahami jika web merupakan sekumpulan dokumen yang bisa kita akses dimanapun dan kapanpun, selama kita mendapatkan akses dan izin dalam jaringan itu. Jika kita web itu kita bagi, maka ada dua bagian penting yang harus kita ketahui. Yaitu komponen server yang merupakan sebagai pemberi konten kepada kita, dan komponen klien yang bertugas untuk menampilkan data yang di dapat di server.

Komponen server adalah web server seperti Apache atau nginx, sedangkan komponen klien adalah browser seperti Chrome atau Mozilla Firefox dan Internet Explorer. Dengan demikian, dalam membagun dan mengembangkan web, dibutuhkan pengembangan di bagian server dan juga di bagian klien.

Sumber :

http://caraku-membuat-blogs.blogspot.com/2015/04/cara-web-browser-menampilkan-halaman-web.html?m=1

http://www.nyekrip.com/cara-web-bekerja/

Manfaat dan Kerugian Menggunakan Jejaring Sosial

by rahmasuhita on Aug.27, 2018, under Uncategorized

Media Jaringan sosial adalah media yang disediakan secara gratis dengan syarat syarat tertentu dan biasanya bersifat gratis dan online, dengan banyak fasilitas yang disediakan untuk mendukung membuat suatu jaringan, baik itu jaringan pertemanan, bisnis, fans, Mencari teman lama dan lain sebagainya.

Seiring dengan perkembangan teknologi dan internet di tanah air maupun didunia, semakin banyak pula pilihan media jaringan sosial online, sebut saja Facebook, Tagged, Frienster, myspace, bebo dan yang terakhir dan mulai naik daun adalah twitter, dan masih banyak lagi.

Dengan menjamurnya media jaringan sosial tersebut tentunya memberi dampak negatif dan positif, maka dari itu kita harus bisa menyeleksi secara dewasa jangan sampai dampak negatif lebih dominan yang pada ujungnya akan menguasai kita secara perlahan dengan ketergantungan pada media jaringan sosial tersebut.

Berikut adalah manfaat dan resiko dari media jaringan sosial online :

MANFAAT MEDIA SOSIAL

1. Jangkauan Koneksi ke Seluruh Dunia

Tidak ada cara yang lebih mudah untuk menemukan seseorang selain menggunakan sosial media. Teman dan guru SD, sahabat pena dari luar negeri, bahkan rekan kerja bisa dengan cepat Anda temukan melalui sosial media.

Facebook, Twitter, Instagram dan masih banyak jenis sosial media lainnya yang memungkinkan seluruh orang di dunia dapat berinteraksi satu sama lain. Hal ini pun kemudian memiliki banyak efek dan manfaat yang beragam.

Konektivitas bisa membantu Anda untuk:

- Mencari pasangan

- Mencari pekerjaan

- Menemukan lokasi

- Menjual atau membeli produk beserta informasinya

- Berkampanye

- Mendapatkan berita dan sebagainya

- Berbagi materi pelajaran

2. Mempertemukan Orang dengan Ketertarikan yang Sama

Ketika Anda memilih untuk berpartisipasi dalam sebuah komunitas di jejaring sosial, Anda dapat memilih mana komunitas yang sesuai dan Anda inginkan. Misalnya Anda ikut dalam komunitas buku, komunitas yoga, atau komunitas olahraga tertentu.

Manfaat ini juga memungkinkan Anda untuk dapat saling berbagi pengalaman ataupun tips dan trik mengenai sesuatu. Pinterest misalnya, sukses untuk menjadikan dirinya sebagai sarana bagi orang lain untuk belajar dan berbagi informasi.

Manfaat sosial media dalam aspek ini bahkan bisa menyelamatkan nyawa seseorang. Pasalnya banyak komunitas sosial yang berkumpul untuk mencari dan membagikan donasi. Misalnya saja komunitas pendukung penderita kanker yang bertujuan untuk menyelamatkan para pasien atau memberi mereka kesempatan untuk mewujudkan impian mereka.

3. Berbagi Informasi Secara Real-Time

Banyak sosial media yang dilengkapi dengan fitur untuk melakukan chat sehingga antara Anda dan orang lain bisa berkomunikasi dan bertukar informasi secara real-time. Mungkin ini merupakan fungsi awal sosial media pertama kali diciptakan, untuk berkomunikasi.

Banyak pihak yang diuntungkan dengan fitur ini, misalnya pada lingkup sekolah. Seorang guru bisa menggunakan fitur ini untuk memfasilitasi kegiatan diskusi sambil mencari informasi pada internet.

Atau bagi pengurus-pengurus perpustakaan, mereka tak akan mengganggu murid yang sedang membaca dengan cara berkomunikasi melalui sosial media.

Bagi Anda yang merupakan seorang pebisnis, Anda dapat memanfaatkan sosial media untuk dijadikan sebagai alat manajemen pertemuan tim misalnya. Anda juga bisa memanfaatkan sosial media untuk keperluan rapat atau seminar dan distribusi informasi.

4. Menjangkau Target Pasar

Jika Anda memiliki organisasi non-profit ataupun pemilik sebuah perusahaan produk/jasa, sosial media akan sangat membantu Anda untuk mencapai jutaan orang kapanpun yang Anda mau.

Sosial media memungkinkan Anda untuk menyebarkan konten produk atau jasa ke para target Anda. Setiap platform sosial media menawarkan berbagai tools atau fitur yang memungkinkan bagi sebuah bisnis untuk menyampaikan konten tertentu pada target mereka.

5. Peningkatan Sirkulasi Informasi

Tidak diragukan lagi, sosial media telah merevolusi kecepatan sirkulasi informasi atau berita. Banyak organisasi atau kantor berita yang bergantung pada sosial media untuk mengumpulkan dan membagikan informasi.

Kini Twitter telah menjadi sumber utama bagi masyarakat dan juga Anda untuk mendapatkan berita. Siapapun dapat mengetahui apa saja yang sedang terjadi di seluruh dunia secara real-time dengan penggunaan sosial media.

Sebagian efek dari manfaat ini dapat dikaitkan dengan penggunaan smartphone. Pasalnya persentase orang yang mengakses sosial media melalui smartphone terus meningkat.

Sebuah penelitian yang dilakukan di Pew Center Study pada tahun 2014 mengatakan 40% pengguna smartphone mengakses sosial media dari perangkat mereka dan 28% diantaranya melakukan kegiatan ini setiap hari.

6. Sosial Media dapat mempertemukan Teman Lama.

Masih ada hubungannya dengan bersosialisasi, sosial media terkadang bisa membawa kita untuk bertemu teman lama, teman masa kecil, partner bisnis yang lost contact, bahkan bisa bertemu dengan saudara kandung yang terpisah lama. Ada beberapa kejadian, dimana dua orang saudara kembar yang hidupnya terpisah sangat jauh dan tidak saling mengenal, malah akhirnya bisa bertemu di dalam sosial media. Atau ada juga kejadian ketika kita melihat nama yang cukup familiar dan pernah kita kenal, dan ternyata itu adalah teman anda di masa kecil! Senang sekali bukan? Bisa bertemu dengan teman lama berkat sosial media.

7. Sosial Media Menemukan teman baru

Ini salah satu manfaat sosial media yang sangat menarik. Dari hasil bermain di sosial media, anda bisa mendapatkan teman-teman baru yang mungkin cocok dengan anda. Teman-teman baru ini bisa saja diperoleh dari hasil iseng-iseng dalam menggunakan sosial media. Bukankah menyenangkan bisa mendapatkan teman baru, dan menambah tali silaturahmi?

8. Sebagai media penghibur

Apakah anda sedang galau dan pusing dengan hidup, atau pekerjaan anda? luangkanlah waktu sejenak untuk bermain-main di sosial media. Anda dapat menemukan berbagai hal menarik yang menghibur. Mulai dari cerita-cerita lucu, gambar-gambar lucu, ataupun kutipan kutipan menarik yang dapat membuat anda rileks dan bisa melupakan galau dan pusing sejenak. Apabila anda sedang suntuk, anda juga dapat mencari berbagai hal menarik yang dapat menghibur anda di sosial media.

9. Penyaluran Hobi

Anda memiliki sebuah hobi, namun bingung untuk menyalurkannya? Atau tidak tahu dimana mencari orang-orang dengan hobi yang sama seperti anda? jangan khawatir, sosial media punya jawabannya. Ada banyak grup dan akun dari sosial media yang menjadi tempat berkumpulnya para pengguna dengan minat dan hobi yang sejenis. Ada komunitas kendaraan bermotor, komunitas hobi unik, komunitas kolektor, komunitas supporter, komunitas pencinta music, dan bahkan ada pula komunitas karyawan dengan jenis pekerjaan yang sama. Dalam komunitas ini, para pengguna sosial media dapat saling berbagi pengalaman, tips, dan banyak hal mengenai hobi dan kesamaan minat mereka.

10. Memberikan Berbagai Macam Informasi ter-update

Jalanan ini macet loh. Atau ada kecelakaan di depan kantor. Nah, informasi-informasi ini bisa kita temui dengan sangat mudah di dalam sosial media. Pengguna sosial media pun cukup terbantu dengan informasi-informasi seperti ini.

Selain itu, informasi ter-update, seperti berita terbaru, gossip, dan informasi lain seperti lowongan pekerjaan, informasi jual beli kendaraan, dan informasi lainnya pun dapat dengan mudah kita temui di sosial media. Hal ini sangat membantu para penggunanya dalam beraktivitas dan menjalani hari-hari.

11. Sosial Media Untuk Meminta Bantuan

Pengguna sosial media sangatlah banyak. Jumlahnya ratusan juta. Dan cukup lebih beberapa ratus atau beberapa puluh ribu penggunanya berdomisili di sekitar anda. Hal ini bisa dimanfaatkan anda dalam meminta bantuan. Contohnya adalah ketika kendaraan anda mogok di daerah tertentu, anda bisa meminta bantuan pada kerabat atau pengguna sosial media lainnya untuk membantu anda.

Atau ketika hewan peliharaan anda hilang, anda dapat meminta bantuan dari pengguna sosial media lainnya untuk membantu anda dalam menemukan hewan kesayangan anda.

12. Sosial Media Untuk Mencari Uang

Nah, ini merupakan manfaat sosial media yang sedang ramai-ramainya dinikmati oleh penggunanya. Mencari uang. Bagaimana caranya? Caranya sangatlah mudah. Anda hanya tinggal mempromosikan usaha anda di sosial media. Buatlah iklan ada semenarik mungkin agar banyak calon pembeli yang tertarik. Selain itu, anda juga bisa menjual barang yang akan anda jual di sosial media. Cukup berikan foto dari barang yang anda jual, maka pengguna lain akan membeli dagangan anda.

Tidak adanya pajak yang dipungut dari promosi dan marketing pada sosial media membuat para pengguna sosial media dapat mencari uang dengan leluasa dengan menggunakan sosial media. Hanya bermodalkan sosial media dan teknik marketing yang baik, maka pembeli pun akan datang dengan sendirinya.

KERUGIAN SOSIAL MEDIA

1. Rentan Terjadi Kesalahpahaman

Sebuah bahasa satu negara berbeda dengan negara lainnya, sehingga sebuah konten yang misalnya saja Anda anggap sebagai sebuah lelucon bisa jadi berarti lain bagi orang lain. Hal ini berlaku terutama pada ruang lingkup politik dan agama. Kesalahpahaman akan sebuah konten yang ada di sosial media dapat berujung pada masalah besar dan memiliki dampak di masa depan. Bahkan, komentar atau pendapat Anda mengenai suatu hal yang kemudian diposting di sosial media dapat berdampak bagi jalannya bisnis Anda.

2. Cyber Crime Atau Kejahatan Dunia Maya

Penggunaan sosial media yang tak semestinya dapat berujung pada penghinaan atau pelecehan terhadap orang lain, bahkan anak-anak. Bahaya lainnya yang suka terlupakan adalah konten-konten berbahaya seperti gambar atau video porno yang bisa diakses dengan mudah oleh anak-anak. Selain itu seiring berkembangnya waktu kini muncul perilaku cyberbullying dimana orang lain baik perempuan maupun laki-laki diintimidasi secara negatif oleh pihak tak bertanggungjawab melalui sosial media.

3. Risiko Penipuan Atau Pencurian Identitas

Suka atau tidak, informasi yang Anda posting di internet telah menjadi konsumsi untuk semua orang, bahkan penjahat sekalipun. Banyak pelaku kejahatan yang dapat dengan mudah mengakses dan mendapatkan informasi diri Anda dan memanfaatkannya. Jika mereka berhasil mencuri identitas diri Anda, maka bersiaplah untuk menghadapi yang terburuk. Sebuah laporan mengatakan, kejahatan ini merupakan salah satu bentuk kejahatan yang paling cepat berkembang dan menelan banyak korban.

4. Membuang Waktu

Business Insider melaporkan bahwa sosial media adalah penggunaan paling populer dari internet bahkan melebihi penggunaan email. Sementara itu smartphone dan perangkat mobil lainnya juga telah menjadi pendorong penggunaan internet dengan peningkatan sebanyak 60%. Poling yang dilakukan oleh The GlobalWebIndex menunjukkan 28% waktu yang orang lakukan di internet adalah untuk mengakses sosial media. Pada angka tersebut, tercatat akses dilakukan pada jam kerja sehingga mengakibatkan perusahaan kehilangan produktivitas. Laporan dari Forbes mengatakan 89% dari responden mengaku telah membuang waktu mereka mengakses sosial media pada jam kerja.

5. Invasi Privasi Perusahaan

Sosial media secara langsung maupun tak langsung “mengundang” perusahaan saingan Anda untuk menyerang privasi dan menjual informasi yang Anda miliki. Pernahkah Anda sengaja memberikan sebuah komentar di Facebook hanya untuk melihat apakah ada iklan yang akan muncul yang terkait dengan Anda?

Gunakan Sosial Media dengan Baik

Ketika menggunakan sosial media, cobalah untuk berhati-hati dan tidak pernah bergabung dengan grup hanya karena grup tersebut terkenal atau teman-teman Anda melakukannya. Terlepas dari semua manfaat dan kerugian dari penggunaan sosial media, satu hal yang perlu Anda lakukan adalah tetap menjaga privasi. Berhati-hatilah dengan apa yang Anda posting dan berkomunikasilah dengan sopan di dunia maya seperti halnya di dunia nyata. Manfaat sosial media memang sangat besar dalam kehidupan, namun penggunaannya harus bijaksana agar tidak mencelakakan diri anda sendiri. Manfaat internet saat ini harus kita kontrol sebaik-baiknya.

- Tidak menyebarkan berbagai data yang terlalu pribadi, contoh foto panas, pamer kekayaan

- Tidak menghujat orang lain

- Tidak menggunakannya seharian

- Bijak menggunakan sosial media seperlunya.

Manfaat dunia maya terkadang membuat orang menjadi bablas mengeluarkan pendapatnya yang mungkin berbahaya karena melanggar UU-ITE, pastikan anda secara bijak menggunakannya.

sumber :

http://abrarkarim.blogspot.com/2017/01/manfaat-dan-bahaya-sosial-media.html

Manfaat Dan Kerugian Media Jaringan Sosial